Цибер-злочини су били у порасту у последње време, са ранама са раномиру (ВаннаЦри, НотПетиа), хакованим базама података (Екуифак, Сони, Иахоо), и софтверским бацкдоор-има (Флокиф / ЦЦлеанер, СхадовПад / НетСаранг) који су често правили наслове. Иако су размјере и домет ових напада запањујући, чињеница је да сајбер-криминалци нису ограничени само на крађу ваших података, идентитета или новца. Опсег злочина у виртуелном свету је онолико велик колико је у стварном свету, ако не и више. Једна врста цибер-напада који је био у фокусу касно је ДДоС, или дистрибуиран ускраћивање-услуге које су често подијелиле бијелу-шешир хакерске заједнице тијеком година. Са водећим ЦДН провајдером Цлоудфларе који сада најављује бесплатну ДДоС заштиту за све своје клијенте, прастара дебата о 'етичком' ДДоС-у против злонамерног ДДоС-а је почела још једном, са обе стране у пуном подржавању својих аргумената. Са дебатом о ДДоС нападима на интернету, хајде да детаљно размотримо овај феномен данас у покушају да не само научимо више о томе, већ и да покушамо да схватимо зашто хацктивисти и групе за заговарање слободног говора настављају да пропадају у да покушају да постигну консензус о томе на првом месту:

Шта је ДДоС и како функционише?

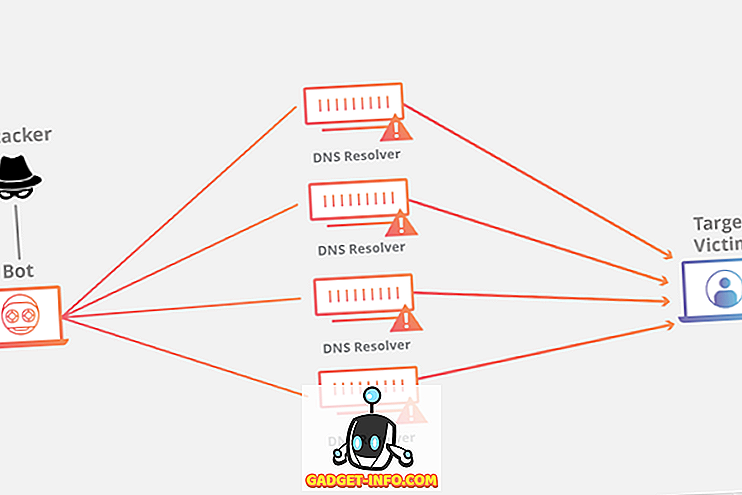

У најједноставнијем смислу, дистрибуирани ДДоС напад је покушај да се уметно наруши нормално функционисање локације или мреже поплављењем циљног сервера са огромном количином саобраћаја који или успорава или потпуно прекида мрежу . Ово се постиже кориштењем више компромитираних система као дијела онога што је познато као 'ботнет' који може укључивати било који мрежни уређај, укључујући, али не ограничавајући се на, рачунала, паметне телефоне и ИоТ уређаје. Црни шешири као и хацктивисти користе различите софистициране алате за извршавање ових напада не само да попуњавају циљне сервере непрегледном количином саобраћаја, већ и користећи суптилније и теже за откривање инфилтрационе технике које циљају критичну мрежну безбедност. инфраструктуре, као што су заштитни зидови и ИДС / ИПС (систем за откривање и спречавање упада).

Шта је ДоС и како се разликује од ДДоС-а?

ДоС напади су управо оно што звучи, у оној мери у којој спречавају легитимне кориснике да приступе циљаним серверима, системима или другим мрежним ресурсима. Као што је случај са ДДоС нападима, особа или особе које извршавају такав напад обично би преплавиле циљану инфраструктуру са неуобичајено великим бројем сувишних захтјева како би надјачали његове ресурсе, чиме би отежана мрежа или погођена мрежа или да одговори на праве захтјеве за услугама. За крајњег корисника, ефекти ДоС-а нису потпуно другачији од ефеката ДДоС-а, али за разлику од претходног који обично користи једну машину и појединачну интернет везу за извршење напада, он користи више компромитованих уређаја да би преплавио циљану циљну групу., што га чини невероватно тешким за откривање и спречавање.

Које су различите врсте ДДоС напада?

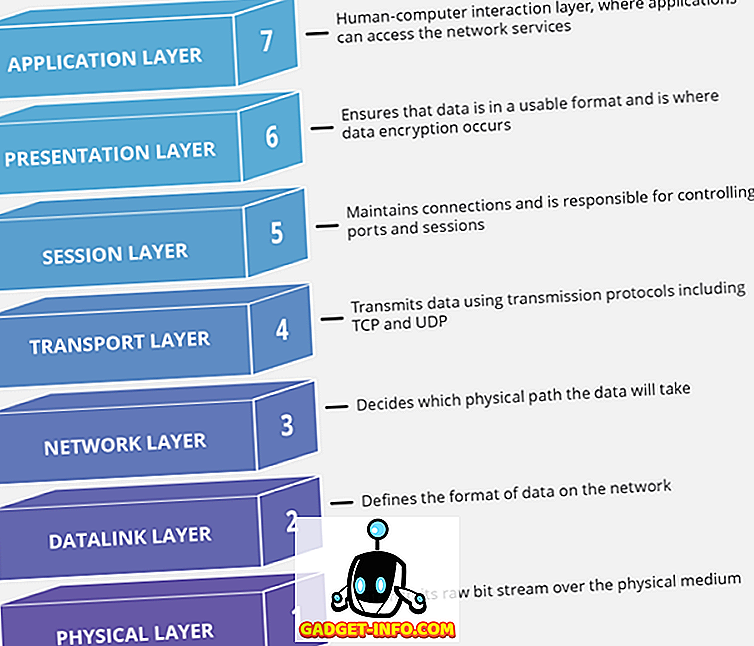

Као што је раније поменуто, и цибер-криминалци и хацктивисти користе безброј вектора напада како би извршили своје ДДоС нападе, али огромна већина тих напада ће највећим делом бити подељена у три широке категорије: напади волуметријским или пропусним опсегом, протоколарни напади или Напади на државу-исцрпљеност, и напади апликационог слоја или напади слоја 7. Сви ови напади циљају различите компоненте мрежне везе које се састоје од 7 различитих слојева, као што се види на слици испод:

1. Волуметријски напади или напади пропусног опсега

Вјерује се да ове врсте напада представљају више од половине свих ДДоС напада који се сваке године проводе широм свијета. Постоје различити типови волуметријских напада, од којих је најчешћа поплава корисничког протокола датаграма (УДП), при чему нападач шаље велики број УДП пакета случајним портовима на удаљеном домаћину, што доводи до тога да сервер више пута проверава и одговара на не - постојеће апликације, чиме се онемогућава легитимни саобраћај. Слични резултати могу се постићи и попуњавањем послужитеља жртава са ИЦМП (Интернет Цонтрол Мессаге Протоцол) ецхо захтјевима са више ИП адреса које су често лажне. Циљни сервер покушава да одговори на сваки од ових лажних захтева у доброј вери, на крају постаје преоптерећен и неспособан да одговори на оригиналне ИЦМП ецхо захтеве. Волуметријски напади се мере у битовима у секунди (Бпс).

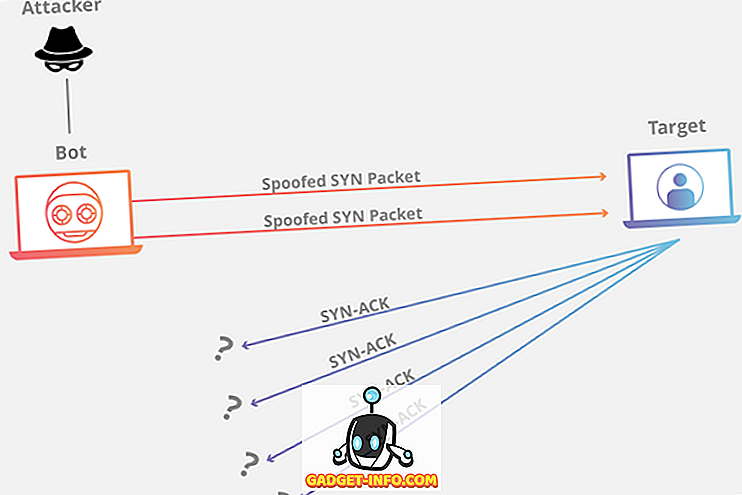

2. Протоколски напади или напади на државну исцрпљеност

Протоколни напади, познати и као напади на државну исцрпљеност, конзумирају капацитет табеле стања везе не само сервера веб апликација, већ и других инфраструктурних компоненти, укључујући и посредне ресурсе, као што су балансери оптерећења и заштитни зидови. Ови типови напада се називају "протоколни напади" зато што циљају слабости у слојевима 3 и 4 стека протокола да би постигли свој циљ. Чак и врхунски комерцијални уређаји посебно дизајнирани да одржавају стање на милионима веза могу бити лоше погођени нападима протокола. Један од најпознатијих протоколских напада је 'СИН флоод' који користи 'троструки механизам руковања' у ТЦП-у. Начин на који то функционише је да домаћин шаље поплаву ТЦП / СИН пакета, често са лажном адресом пошиљаоца, да би потрошио довољно серверских ресурса да би било готово немогуће за легитимне захтеве да се прође. Остали типови протокола укључују Пинг оф Деатх, Смурф ДДоС и фрагментиране пакете. Ови типови напада се мере у пакетима у секунди (Ппс).

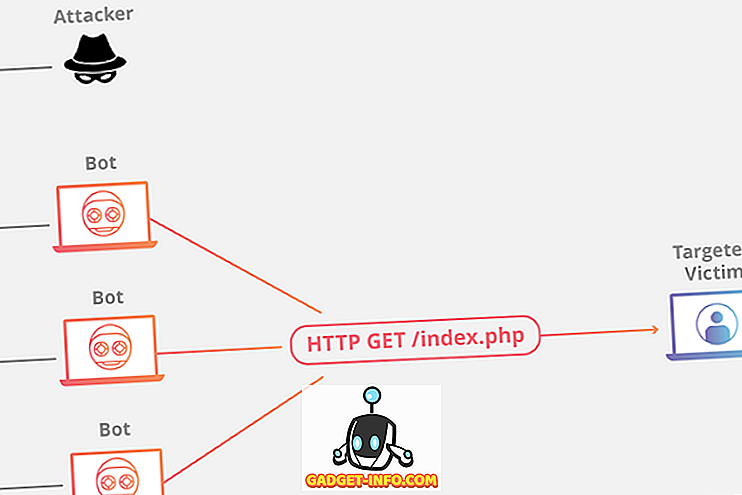

3. Напади апликационог слоја или Лаиер 7 Аттацкс

Напади апликационог нивоа, који се често називају напади слоја 7 у односу на седми слој ОСИ режима, циља слој где се генеришу веб странице да би се испоручио корисницима који шаљу ХТТП захтеве. Различити типови напада слоја-7 укључују злогласни ' Словлорис ' напад, при чему нападач шаље 'полако' велики број ХТТП захтјева на циљни сервер, али без икаквог довршавања било којег од захтјева. Нападач ће наставити да шаље додатне заглавље у малим интервалима, на тај начин приморавајући сервер да одржава отворену везу за ове бескрајне ХТТП захтеве, на крају узурпирајући довољно ресурса да систем не реагује на валидне захтеве. Још један популаран напад слоја 7 је ХТТП Флоод напад, при чему велики број лажних ХТТП, ГЕТ или ПОСТ захтева попушта циљани сервер у кратком временском периоду, што доводи до ускраћивања услуге за легитимне кориснике. Пошто напади апликационог слоја обично укључују слање неприродно велике количине захтева на циљни сервер, они се мере у захтевима у секунди (РПС).

Поред горе описаних једно-векторских напада, постоје и мулти-векторски напади који циљају системе и мреже из више различитих праваца одједном, чиме се мрежним инжењерима све теже намеће свеобухватна стратегија против ДДоС напада. Један такав пример више-векторског напада је када би нападач повезао ДНС појачање, које циља на слојеве 3 и 4, са ХТТП Флоод-ом који циља слој 7.

Како заштитити своју мрежу од ДДоС напада

Пошто већина ДДоС напада ради тако што надјачава циљни сервер или мрежу са саобраћајем, прва ствар која треба да се уради да би се ублажили ДДоС напади јесте прављење разлике између правог и злонамерног саобраћаја . Међутим, као што бисте и очекивали, ствари нису тако једноставне, с обзиром на разноврсност, сложеност и софистицираност ових напада. У том случају, заштита ваше мреже од најновијих и најсофистициранијих ДДоС напада захтева од мрежних инжењера да пажљиво осмисле стратегије да не би избациле бебу са водом за купање. Пошто ће нападачи покушати учинити све да њихов злонамерни саобраћај изгледа нормално, покушаји ублажавања који укључују ограничавање целокупног саобраћаја ће ограничити поштени саобраћај, док ће допуштенији дизајн омогућити хакерима да лакше заобиђу противмјере. У том случају, мораће се усвојити слојевито рјешење како би се постигло најефикасније рјешење.

Међутим, пре него што дођемо до техничких детаља, морамо да схватимо да пошто је већина ДДоС напада ових дана укључивала наизменичну блокаду путева комуникације, једна од очигледних ствари које треба урадити је да заштитите себе и своју мрежу је више редундантности: више ширина појаса и више сервера раширених преко више центара података на различитим гео-локацијама, што такође делује као осигурање од природних катастрофа итд.

Још једна важна ствар коју треба учинити је слиједити неке од најбољих пракси у индустрији када су у питању ДНС сервери. Ослобађање од отворених решавача је један од кључних корака у вашој одбрани од ДДоС-а, јер шта је добро ако се нико не може решити вашег имена домена? У том случају, треба гледати даље од уобичајеног подешавања дуал-ДНС сервера који већина регистара имена домена обезбеђује по подразумеваном подешавању. Многе компаније, укључујући већину најбољих пружалаца услуга ЦДН-а, такође нуде побољшану ДНС заштиту путем редундантних ДНС сервера који су заштићени иза истог типа балансирања оптерећења да су ваши веб и други ресурси.

Док већина сајтова и блогова оутсоурцинг њихов хостинг трећим странама, неки одлучују да служе сопствене податке и управљају сопственим мрежама. Ако припадате тој групи, неке од основних, али критичних пракси у индустрији које треба да пратите, укључују постављање ефикасног заштитног зида и блокирање ИЦМП-а ако их не требате. Такође се побрините да сви ваши усмјеривачи испуштају јунк пакете . Такође треба да ступите у контакт са својим ИСП-ом да бисте проверили да ли они могу да вам помогну у блокирању жељеног саобраћаја. Одредбе и услови ће се разликовати од једног ИСП-а до другог, тако да морате провјерити са њиховим мрежним оперативним центрима да ли они нуде такве услуге за предузећа. Уопштено, у наставку су наведени неки од корака које провајдери ЦДН-а, ИСП-ови и администратори мреже често користе за ублажавање ДДоС напада:

Блацк Холе Роутинг

Блацк Холе Роутинг, или Блацкхолинг, је један од најефикаснијих начина ублажавања ДДоС напада, али га треба имплементирати само након одговарајуће анализе мрежног саобраћаја и стварања строгог критеријума рестрикције, јер ће иначе 'блацкхоле', или рутирати све долазни саобраћај на нулти пут (блацкхоле) без обзира да ли је оригиналан или злонамеран. Он ће технички заобићи ДДоС, али нападач ће остварити свој циљ ометања мрежног саобраћаја.

Рате Лимитинг

Други метод који се често користи за ублажавање ДДоС напада је 'Ограничавање брзине'. Као што и само име каже, то укључује ограничавање броја захтјева које ће послужитељ прихватити у одређеном временском оквиру . То је корисно за заустављање веб скрапера од крађе садржаја и за ублажавање покушаја пријављивања бруталном силом, али треба да се користи заједно са другим стратегијама да би се могло ефикасно управљати ДДоС нападима.

Заштитни зид за веб апликације (ВАФ)

Иако није довољно само по себи, обрнути проксији и ВАФ-ови су неки од првих корака које треба предузети да би се ублажиле различите пријетње, а не само ДДоС. ВАФ-ови помажу у заштити циљне мреже од напада слоја 7 филтрирањем захтева на основу низа правила која се користе за идентификацију ДДоС алата, али је такође веома ефикасна у заштити сервера од СКЛ ињецтион, цросс-сите сцриптинг и цросс-сите фалсификата.

Аницаст Нетворк Диффусион

Мреже за испоруку садржаја (ЦДН) често користе Аницаст мреже као ефикасан начин ублажавања ДДоС напада. Систем ради тако што преусмерава сав саобраћај намењен мрежи под-напада на серију дистрибуираних сервера на различитим локацијама, чиме се шири дисруптивни ефекат покушаја ДДоС напада.

Како Цлоудфларе предлаже да заустави ДДоС нападе на добро са својом бесплатном ДДоС заштитом?

Једна од најзначајнијих мрежа за испоруку садржаја у свету, Цлоудфларе, недавно је објавила да ће пружити заштиту од ДДоС напада не само својим плаћеним корисницима, већ и својим слободним клијентима, без обзира на величину и обим напада . Као што се и очекивало, најава, направљена раније ове седмице, створила је прилично бузз унутар индустрије, као и глобалних технолошких медија, који се обично користе за ЦДН-ове, укључујући и Цлоудфларе, или избацујући своје клијенте под нападом или тражећи више новца од да их се даље штити. Док су жртве до сада морале да се боре за себе када су биле нападнуте, обећање о бесплатној, непромењеној ДДоС заштити примљено је топло од стране блогова и предузећа чије веб странице и мреже остају под сталном претњом објављивања контроверзних садржаја.

Иако је понуда Цлоудфларе-а заиста револуционарна, једина ствар коју треба споменути је да је понуда бесплатне, непромењене заштите примјењива само за нападе слоја 3 и 4, док су напади слоја 7 још увијек доступни само за плаћене планове који почињу од 20 УСД. месечно.

Ако успе, шта ће Цлоудфлареова понуда значити за "хацктивизам"?

Као што се и очекивало, објава Цлоудфларе-а је поново покренула дебату међу хакватистима и стручњацима за интернетску безбедност о етичком хакирању и слободи говора. Многе хацктивистичке групе, као што је Цхаос Цомпутер Цлуб (ЦЦЦ) и Анонимоус, већ дуго тврде да је неопходно организовати "дигиталне протесте" против сајтова и блогова који шире мржњу и нетрпељивост - често насилне идеологије. У том случају, ове групе хакера активиста, или хацктивиста, често нападају терористичке сајтове, нео-нацистичке блогове и продавце дечјих порнографија ДДоС нападима, а последња жртва је крајње десничарски блог "Даили Стормер" који је похвалио недавни блог убиство активисте за људска права у Цхарлоттесвиллу, Виргиниа, од стране десничарског екстремиста.

Док су неки, као ЦЕО компаније Цлоудфларе, Маттев Принце, и ЕФФ (Елецтрониц Фронтиер Фоундатион) критиковали хацктивисте због покушаја ућуткавања слободе говора ДДоС нападима, присталице хацктивизма тврде да се њихови дигитални протести против гнусних идеологија не разликују од попуњавања градског трга или држање седишта у складу са покретом 'Окупирај' који је започео прослављеним протестом Окупирај Вол Стрит 17. септембра 2011, што је привукло глобалну пажњу на растућу друштвено-економску неједнакост у свету.

Док неки могу тврдити да је ДДоС алат за истински протест, дозвољавајући етичким хакерима да дјелују брзо против терориста, бигота и педофила, како би своје неморалне (и често илегалне) садржаје довели ван мреже, такви напади имају и тамну страну . Истраживачки новинари и звиждачи често су били мета таквих напада у прошлости, а прошле године је интернет сајт новинара за сајбер-сигурност, Брајана Кребса, био уништен масовним ДДоС нападом који је мјерио луду 665 Гбпс на свом врхунцу. . Кребс је раније извештавао о израелској служби ДДоС-а за плаћање која се звала вДОС, што је резултирало хапшењем два израелска држављана, а веровало се да је напад био у одмазди.

ДДоС напади и Цлоудфлареов план да им се учини ствар прошлости

Упркос Цлоудфлареовим смелим тврдњама да ДДоС нападе на ствар у прошлости, многи стручњаци тврде да није технолошки могуће направити ДДоС нападе потпуно застарјеле у овој фази. Док гигантске корпорације као што су Фацебоок или Гоогле имају неопходне технолошке вишкове како би осигурале да никада не пате од таквих напада, ширење такве заштите на свако мјесто под сунцем може представљати изазов чак и највећем ЦДН-у. Међутим, Принц је тврдио да је Цлоудфларе способан да апсорбује "све што нам интернет баца", тако да ће само време показати да ли ће ДДоС напади бити прослеђени у анале историје заувек, или ако ће хацктивистичке групе моћи да заобиђу неке од њих противмера како би наставили свој морални крижарски рат против насиља, мржње и неправде.