Готово свуда где данас идете, постоји ВиФи мрежа на коју се можете повезати. Било да сте код куће, у канцеларији или у локалном кафићу, постоји мноштво ВиФи мрежа. Свака ВиФи мрежа се подешава са неком врстом мрежне безбедности, било да је отворена за све за приступ или је изузетно ограничена када се могу повезати само одређени клијенти.

Када је у питању ВиФи заштита, постоји само неколико опција које имате, поготово ако постављате кућну бежичну мрежу. Три велика сигурносна протокола данас су ВЕП, ВПА и ВПА2. Два велика алгоритма која се користе са овим протоколима су ТКИП и АЕС са ЦЦМП. У наставку ћу објаснити неке од ових појмова.

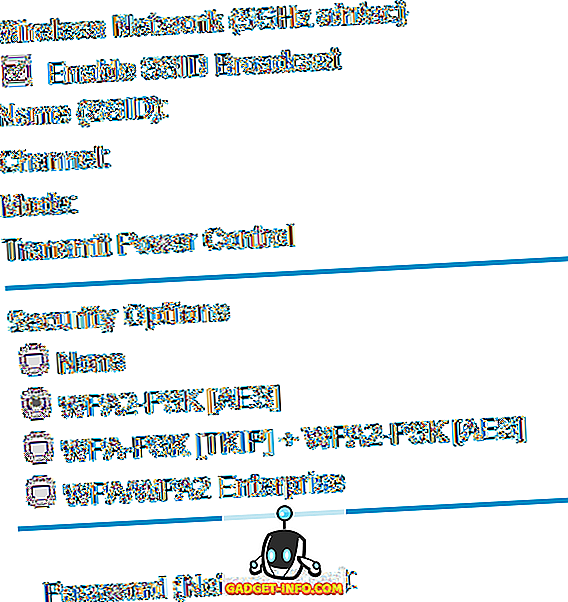

Коју опцију сигурности можете изабрати?

Ако вам није стало до свих техничких детаља који стоје иза сваког од ових протокола и само желите да знате који да изаберете за ваш бежични рутер, онда погледајте листу испод. Рангиран је од најсигурнијег до најмање сигурног. Што је сигурнија опција коју можете изабрати, то боље.

Ако нисте сигурни да ли ће се неки од ваших уређаја моћи повезати користећи најсигурнији метод, предлажем да га омогућите и затим проверите да ли има било каквих проблема. Мислио сам да неколико уређаја неће подржати највећу енкрипцију, али је било изненађено када су открили да су добро повезани.

- ВПА2 Ентерприсе (802.1к РАДИУС)

- ВПА2-ПСК АЕС

- ВПА-2-ПСК АЕС + ВПА-ПСК ТКИП

- ВПА ТКИП

- ВЕП

- Отвори (Без сигурности)

Важно је напоменути да ВПА2 Ентерприсе не користи пре-схаред кључеве (ПСК), већ уместо тога користи ЕАП протокол и захтева бацкенд РАДИУС сервер за аутентификацију користећи корисничко име и лозинку. ПСК који видите са ВПА2 и ВПА је у основи кључ за бежичну мрежу који морате да унесете када се први пут повежете на бежичну мрежу.

ВПА2 Ентерприсе је много сложенији за постављање и обично се ради само у корпоративним окружењима или у домовима који су технички паметни власници. Практично, моћи ћете да бирате само између опција 2 до 6, мада већина рутера сада више нема опцију за ВЕП или ВПА ТКИП јер су несигурни.

Преглед ВЕП, ВПА и ВПА2

Нећу улазити у превише техничких детаља о сваком од ових протокола јер можете лако да их Гоогле за много више информација. У суштини, бежични сигурносни протоколи су почели крајем 90-их и од тада се развијају. Срећом, прихваћено је само неколицина протокола и стога је много лакше разумјети.

ВЕП

ВЕП или Виред Екуивалент Приваци објављена је 1997. године заједно са стандардом 802.11 за бежичне мреже. Требало је да обезбеди поверљивост која је еквивалентна оној за жичане мреже (отуда и име).

ВЕП је почео са 64-битном енкрипцијом и на крају је прешао до 256-битне енкрипције, али је најпопуларнија имплементација у рутерима била 128-битна енкрипција. Нажалост, врло брзо након увођења ВЕП-а, истраживачи сигурности су открили неколико рањивости које су им омогућиле да разбије ВЕП кључ у року од неколико минута.

Чак и са надоградњама и поправкама, ВЕП протокол је остао рањив и лако продоран. Као одговор на ове проблеме, ВиФи Аллианце је увео ВПА или ВиФи заштићени приступ, који је усвојен 2003. године.

ВПА

ВПА је заправо значила да буде само средњи правни лијек све док нису могли финализирати ВПА2, који је уведен 2004. године и сада је стандард који се тренутно користи. ВПА је користио ТКИП или Темпорал Кеи Интегрити Протоцол као начин да се осигура интегритет поруке. Ово је било другачије од ВЕП-а, који је користио ЦРЦ или Цицлиц Редунданци Цхецк. ТКИП је био много јачи од ЦРЦ-а.

Нажалост, да би ствари биле компатибилне, ВиФи Аллианце је позајмио неке аспекте из ВЕП-а, што је довело до тога да је ВПА са ТКИП-ом несигуран. ВПА је укључивала нову значајку под називом ВПС (ВиФи Протецтед Сетуп), која је требало да олакша корисницима повезивање уређаја са бежичним рутером. Међутим, на крају је дошло до рањивости које су омогућиле истраживачима сигурности да у кратком временском периоду исправе ВПА кључ.

ВПА2

ВПА2 је постао доступан још 2004. године и званично се тражио до 2006. године. Највећа промена између ВПА и ВПА2 била је употреба АЕС алгоритма за шифровање са ЦЦМП уместо ТКИП-а.

У ВПА, АЕС је био опционалан, али у ВПА2, АЕС је обавезан и ТКИП је опционалан. Што се тиче сигурности, АЕС је много сигурнији од ТКИП-а. Било је неких проблема у ВПА2, али они су само проблеми у корпоративним окружењима и не односе се на кућне кориснике.

ВПА користи или 64-битни или 128-битни кључ, а најчешће се користи 64-битни за кућне рутере. ВПА2-ПСК и ВПА2-Персонал су међусобно заменљиви термини.

Дакле, ако треба да запамтите нешто од свега овога, ово је следеће: ВПА2 је најсигурнији протокол и АЕС са ЦЦМП је најсигурнија енкрипција. Осим тога, ВПС би требао бити онемогућен јер је врло лако хакирати и ухватити ПИН усмјеривача, који се затим може користити за повезивање с усмјеривачем. Ако имате било каквих питања, слободно коментирајте. Уживати!